Nel mese di dicembre aimè, molti account hanno avuto delle forti decurtazioni in AdSense. Cosa è successo e soprattutto perché è successo?

Come posso capire a quanto ammontano le decurtazioni

Innanzitutto dobbiamo capire come funziona il meccanismo delle decurtazioni. Tutti sappiamo che nella maggior parte dei casi Google AdSense paga a click e quindi quando un utente clicca uno dei nostri banner noi otteniamo un rendimento. Purtroppo il nostro mondo non è perfetto e quindi bisogna capire (Google lo deve capire) se il click è valido o meno. Potrebbe non essere valido per molti motivi, ad esempio se il click è stato fatto:

- dal proprietario dell’account AdSense (non si fa 🙂 )

- per sbaglio in quanto l’ads è troppo vicino a dei link/immagini

- erroneamente perché sopra c’erano scritte fuorvianti

- per sbaglio perché sembrava un link interno al sito invece che una pubblicità

- erroneamente perché un qualcosa si sovrappone all’ads (menu?) e pensando di cliccare quel qualcosa è stato invece cliccato l’ads

- dall’utente per errore. Può capitare, specie sui dispositivi mobili, di cliccare inavvertitamente un banner mentre si scorre la pagina. Spesso, dopo questa azione, l’utente torna subito indietro alla pagina precedente, ma in alcuni casi il sito collegato al banner viene comunque caricato. In questo caso l’inserzionista (che ricordiamoci è “colui che paga” effettivamente quel click) non ha ottenuto alcun beneficio da quel click.

In tutti questi casi (ed altri) Google non paga il publisher e quindi avviene una decurtazione.

Le decurtazioni di AdSense vengono fatte “al volo” (quindi praticamente nel momento del click o pochi minuti dopo) se sono palesi, oppure vengono fatte in un secondo momento, quando vengono fatte analisi più dettagliate. Delle decurtazioni fatte “al volo” è praticamente impossibile accorgersi, a meno che non abbiate un account davvero piccino. Ci si può accorgere perchè si vede 1 click (il click non viene tolto) e 0 guadagno (anche se questo potrebbe anche dipendere dal fatto che quel click è stato fatto su un banner che paga ad impression, ma ci si può accorgere di questo guardando l’RPM) o perchè ad una certa ora del giorno si ha un guadagno e poco dopo il guadagno è minore. In ogni caso capire l’ammontare di queste decurtazioni è davvero complesso se non impossibile.

Oltre alle decurtazioni “al volo”, dicevamo, ci sono le decurtazioni in momenti particolari, come ad esempio a fine mese. A fine mese, prima di inserire il guadagno definitivo mensile, viene fatta una verifica finale dei guadagni. Accorgersi di quanto è stato decurtato in questo caso è davvero semplice. È sufficiente fare un report dal primo all’ultimo giorno del mese e da questo detrarre il guadagno definitivo mensile inserito nella scheda pagamenti. La differenza è appunto la decurtazione. Calcolando la percentuale della decurtazione in rapporto al guadagno stimato, abbiamo dei valori che ci possono dare un’idea di “com’è messo” il nostro sito.

Personalmente attivo un campanello d’allarme interno quando questo valore inizia ad essere compreso tra l’1% e il 2% , ma anche valori del 5% possono non determinare il ban dell’account, ma indicano comunque che sul sito c’è qualcosa da sistemare e consiglio di sistemarlo… Cosa? Rileggete i motivi elencati sopra e scoprirete qual’è il vostro problema.

Ma cosa è successo in dicembre?

A dicembre ci sono state delle decurtazioni di centinaia di euro… in percentuale anche superiori al 70% del rendimento mensile e questo chiaramente è a dir poco scocciante. Il 31 dicembre vi vedete un account con 1900€ e poi, dopo qualche giorno, nella scheda pagamenti vedete 400€… 1500€ andati in fumo? Questo ha chiaramente fatto urlare allo scandalo! Frasi che ho letto in giro vanno dal “Google mi ha rubato i soldi!” a “Facciamo una Class action!”. Si fa presto ad urlare allo scandalo, ma se ci fermiamo un po’ a riflettere capiamo velocemente cosa è successo.

Il 99% degli account che hanno subito queste forti decurtazioni, in dicembre avevano avuto un’impennata mostruosa di guadagni (ma dai?). Nell’esempio riportato sopra, il publisher aveva un guadagno mensile medio di circa 400€. Quel guadagno improvviso di 1500€ in più (con praticamente le stesse visite) aveva fatto sognare un attimo il publisher, ma non ci voleva molto a capire che con le stesse visite non si possono quasi quintuplicare i guadagni. Google non ha reso noto cosa sia successo esattamente, ma è facile capire come dei sabotatori abbiano creato un software che girava nei siti e cliccava gli ads. Evidentemente gli algoritmi di Google non sono riusciti a capire “al volo” la problematica e quindi i guadagni sono aumentati vertiginosamente. A fine mese invece, i controlli più accurati hanno scoperto la truffa e quindi il guadagno fatto in modo illecito, è stato decurtato dall’account, creando lo scompiglio che abbiamo visto. Quindi Google non ha rubato nulla a nessuno, ma ha semplicemente restituito agli inserzionisti i soldi presi in modo fraudolento.

Ricordiamoci sempre che Google è un “intermediario” tra l’inserzionista e il publisher. Tramite AdSense mette a disposizione dei publisher una piattaforma che consente di far girare la mole di banner e annunci che gli inserzionisti “pagano” in Google AdS. In questo ruolo di “intermediario” Google guadagna una “fetta” del valore del clic pagato dall’inserzionista, l’altra “fetta” viene girata al publisher sul cui sito è avvenuto il clic sull’ads.

Quindi alla fine Google deve tutelare 2 soggetti: l’inserzionista che “sborsa” i soldi e il publisher che ha, giustamente, diritto ad un compenso per aver ospitato i banner sul proprio sito e ricevuto un click.

Certo, questa situazione fa calare un po’ la fiducia che i publisher hanno nei confronti di Google. Per quanto logica / giusta e corretta sia la decurtazione, veder sparire 1500€ dall’account non è certo una bella cosa. Alcuni utenti (visto anche i regali natalizi) magari avevano contato su quei soldi e magari li avevano anche spesi prima di averli. Forse se fosse successo in qualunque altro mese ci sarebbe stato meno tam tam…

Anche Google non è infallibile, ma direi che ciò che è successo ci deve ancora una volta insegnare che è meglio non spendere quello che ancora non si ha.

Come proteggersi da attacchi del genere

Ci sono molti modi per proteggersi da attacchi come questi. Ritengo che chi è del mestiere non abbia nessuna difficoltà per capire “chi sono” e come fermare i colpevoli, quindi cercherò di dare delle indicazioni “semplici” per i meno esperti e suggerire sistemi facili da mettere in atto. Diciamo che staremo su livello medio, perché il livello base non è sufficiente per risolvere questa problematica.

Alla base di tutto c’è comunque e sempre il fatidico indirizzo IP, quella serie di 4 combinazioni di numeri separati dal punto (esempio inventato: 123.123.123.123), che identificano in modo univoco un qualunque device che naviga in internet in un preciso momento.

Come prima cosa ricordo che l’indirizzo IP è un dato sensibile e quindi nel momento in cui raccogliete questo dato è bene farlo sapere a chi naviga il vostro sito, nella vostra pagina relativa al GDPR/cookies/privacy.

Detto questo, ci sono più modi per analizzare gli indirizzi IP. I più esperti potranno verificare i log dei server e fare degli script che identificano i movimenti sospetti. Ad esempio controllando chi in brevissimi archi temporali analizza molte, troppe pagine. Chiaramente una persona non può guardare 10 pagine in un secondo.

Se non si ha accesso ai files di log, un altro metodo è sicuramente quello di verificare tramite script lato server (php, asp, aspx, …) le variabili server HTTP_CLIENT_IP, HTTP_X_FORWARDED_FOR e REMOTE_ADDR e verificare anche qui chi fa il furbetto.

Se anche questo metodo è troppo per la vostra preparazione, consiglio di creare una dimensione personalizzata in analytics. Questo metodo può comunque essere usato in aggiunta a quelli precedenti. Trovate la spiegazione di come farlo nell’articolo Cosa sono le dimensioni personalizzate di Analytics, ma in breve sarà necessario creare una dimensione personalizzata con l’IP (ricavata sempre con le variabili server citate poco sopra), poi, tramite i classici report di analytics, potrete vedere gli IP e quindi incrociando i dati scoprire chi visualizza molte pagine in poco tempo, capire chi è il colpevole e quindi eliminarlo.

Vi ricordo una cosa molto importante: i robot di Google sono mooolto veloci a scaricare le vostre pagine, ma non per questo devono essere bloccati. Attenzione che se bloccherete i robots di Google, il vostro sito non riceverà più visite.

Una volta che avrete la lista di IP da bloccare potrete farlo modificando il vostro .htaccess (vedi sotto un esempio), oppure inserendo il controllo negli script lato server o nel modo che riterrete migliore per il vostro sito.

WordPress

Un paragrafo a parte lo vorrei impiegare per WordPress, sicuramente uno dei CMS più diffusi. Purtroppo la stragrande maggioranza dei siti iternet è fatta da NON addetti ai lavori e quindi probabilmente leggendo le righe precedenti molti avranno capito poco/niente. Strumenti come WordPress o simili rendono molto semplice e veloce la realizzazione del sito, ma più complicate certe operazioni. Esistono comunque dei plugin che ci possono aiutare anche se abbiamo poche conoscenze informatiche, ma consiglio sempre di essere più preparati possibile e non schiacciare tasti a caso per non incorrere in problemi che poi sarà impossibile sistemare.

Parlando di questo attacco avvenuto a dicembre con gli amici di https://www.marbaro.it/, mi è stato suggerito un ottimo plugin che non conoscevo e mi hanno scritto questa guida che copio pari pari in questo articolo, visto che loro lo hanno fatto per me in modo egregio è inutile riscriverla.

Uno dei plugin gratuiti per la sicurezza di WordPress che utilizziamo e che troviamo abbastanza completo e con una curva di apprendimento moderata è senz’altro “All In One WP Security & Firewall”

Come dice la descrizione stessa del plugin si tratta di un oggetto “comprensibile, facile da usare, stabile (e questo è “molto” importante) e aggiornato di frequente (un’altra caratteristica “molto” importante, anzi fondamentale per questo genere di plugin)”.

All In One WP Security & Firewall utilizza un sistema “a punti” per la classificazione della sicurezza, misurando quanto bene stai proteggendo il tuo sito in base alle caratteristiche di sicurezza che hai attivato. Raccoglie in un unico pannello molte funzionalità che si possono trovare anche in altri plugin del genere ma che magari sono concentrati solo su 1 o 2 aspetti.

In questo caso troviamo raccolte in uno plugin funzionalità di protezione della parte amministrativa del sito, del DB e del front-end stesso.

Le regole di sicurezza e firewall sono suddivise in “base”, “intermedio” e “avanzato”. In questo modo è possibile applicare le regole del firewall in modo progressivo senza interrompere la funzionalità del tuo sito.

In questa immagine è mostrata la tipica“Bacheca” del plugin dove si vede, ad esempio, che per il sito in questione si è raggiunto un punteggio di 430 punti sui 505 complessivi.

Non è sempre necessario attivare tutte le funzioni, ad esempio se si hanno i commenti disabilitati può essere superfluo attivare tutta la parte di sicurezza relativa ad essi (come in questo caso ad esempio).

Per una corretta configurazione è necessario procedere per “gradi” successivi.

Ho purtroppo riscontrato, nel caso di un sito ospitato su di un hosting estero, che l’attivazione di una specifica funzionalità di firewall mandava in crash l’intero sito perché il server aveva una configurazione talmente minimale che non permetteva l’esecuzione di alcune funzionalità.

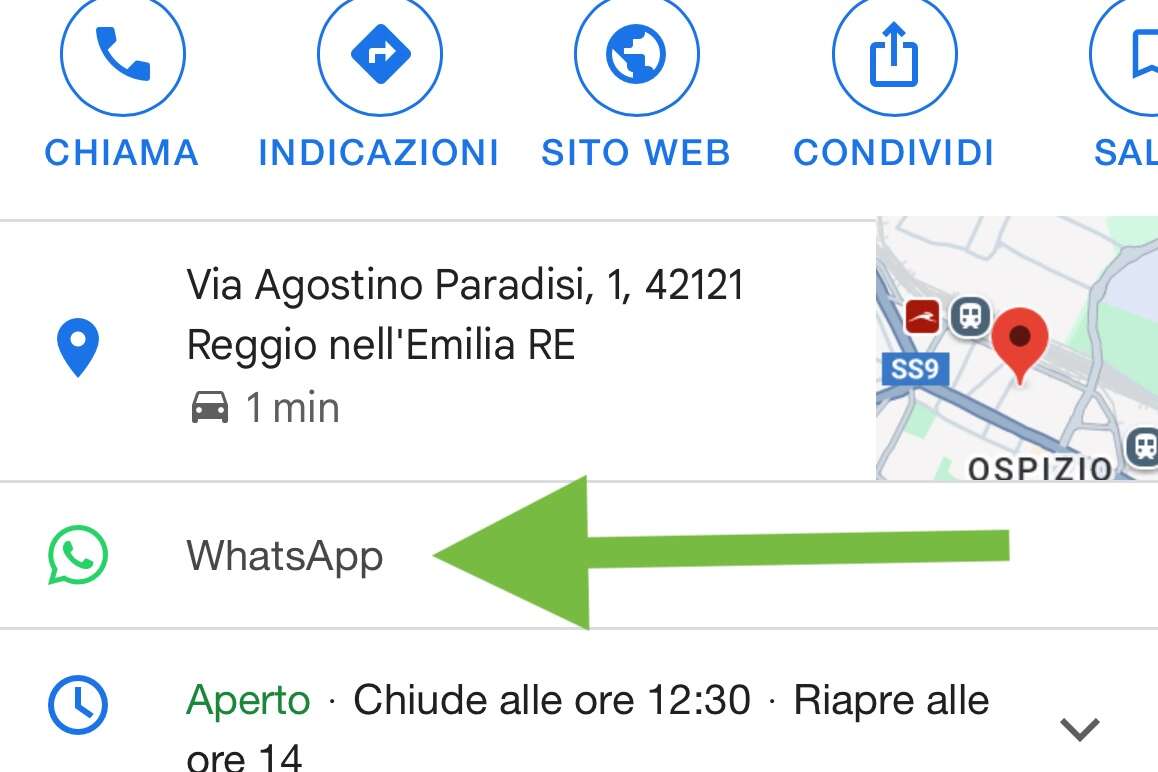

Come detto in precedenza, molte delle opzioni del plugin sono rivolte a proteggere la piattaforma e il back-end di WordPress (oltre al DB) ma alcune sono rivolte anche al lato pubblico, come la “Gestione blacklist” (vedi immagine sottostante), per mezzo della quale si possono indicare gli indirizzi IP o gli User-agent da bloccare appena accedono al sito.

In questo esempio, vediamo che ho bloccato 2 indirizzi IP e un particolare User-Agent.

Questa impostazione (come le altre del resto) non fa altro che andare a scrivere nel file .htaccess le seguenti righe di istruzione per il blocco degli indirizzi IP:

<IfModule !mod_authz_core.c>

Order allow,deny

Allow from all

Deny from 140.227.209.210

Deny from 93.77.14.13

</IfModule>

<IfModule mod_authz_core.c>

<RequireAll>

Require all granted

Require not ip 140.227.209.210

Require not ip 93.77.14.13

</RequireAll>

</IfModule>E queste per il blocco degli User-agent:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTP_USER_AGENT} ^Chrome/42\.0\.2311\.90 [NC]

RewriteRule ^(.*)$ - [F,L]

</IfModule>Senza quindi necessità per l’operatore di conoscere tutti i comandi specifici e dover aver accesso al file .htaccess direttamente.

Queste due funzionalità in particolare le abbiamo usate su di un sito quando ci siamo accorti che qualcosa non andava con AdSense a dicembre scorso. Ogni volta che riuscivamo ad individuare un indirizzo IP o uno User-agent particolarmente sospetto lo inserivamo in black-list e il plugin faceva il suo sporco lavoro.

Dopo questa interessantissima guida fatta dagli amici di https://www.marbaro.it/, anche per chi utilizza wordpress abbiamo qualche arma in più per contrastare gli attacchi dei malintenzionati.

Ora non avete più scuse… le decurtazioni di AdSense non sono più una cosa così misteriosa. Correte a proteggere il vostro account! 🙂

Articolo molto utile nel mio Blog è capitata la stesaa cosa che hai descritto …

[…] […]

[…] […]